9,44 miliona dolarów - tyle według IBM wynosi średni koszt naruszenia bezpieczeństwa danych w USA. Poświęcenie czasu na uczynienie aplikacji tak bezpieczną, jak to tylko możliwe, jest ważne. Ale w jaki sposób inżynierowie oprogramowania zapewniają bezpieczeństwo niestandardowego oprogramowania? I jak to wygląda w praktyce?

Dziś chciałbym przeprowadzić cię przez cykl życia oprogramowania (SDLC) i porozmawiać o tym, jak na różnych etapach programiści uwzględniają kwestie bezpieczeństwa w procesie rozwoju.

Na początek zacznijmy od opisania różnych etapów SDLC.

Spis treści:

- Przegląd faz SDLC

- Fazy bezpiecznego SDLC: Przegląd i kluczowe działania

- Blokowanie luk w zabezpieczeniach: Zmiana procesów oprogramowania w celu zwiększenia bezpieczeństwa

- Bezpieczny SDLC - dlaczego bezpieczeństwo oprogramowania ma znaczenie

- Planowanie i wymagania

- Architektura i projektowanie

- Planowanie testów

- Kodowanie

- Testowanie i wyniki

- Wydanie i konserwacja

- Zwiększone bezpieczeństwo oprogramowania

- Świadomość interesariuszy w zakresie kwestii bezpieczeństwa

- Wczesne wykrywanie wad projektowych

- Redukcja kosztów dzięki usuwaniu usterek

- Zmniejszone ryzyko biznesowe

- Aby zabezpieczyć się przed wstrzyknięciem kodu SQL, zapytania SQL tylko do odczytu odczytują dane z bazy danych i minimalizują ryzyko ich manipulacji.

- Sprawdzanie poprawności danych wprowadzanych przez użytkownika przed ich przetworzeniem.

- Sanityzacja wszelkich danych, które są wysyłane z powrotem do użytkownika z bazy danych.

- Sprawdzanie bibliotek open source pod kątem luk przed ich użyciem.

- Zautomatyzowane testy , które koncentrują się na najważniejszych częściach aplikacji.

- Zautomatyzuj wykonywanie testów jednostkowych, aby zapewnić dokładność aplikacji.

- Zastosuj zautomatyzowane narzędzia do wdrażania, które bezpiecznie zarządzają sekretami aplikacji w środowisku produkcyjnym.

- Przeprowadzanie testów penetracyjnych z pomocą wyspecjalizowanych zewnętrznych ekspertów.

Przegląd faz SDLC

Ogólnie rzecz biorąc, SDCL obejmuje wiele etapów:

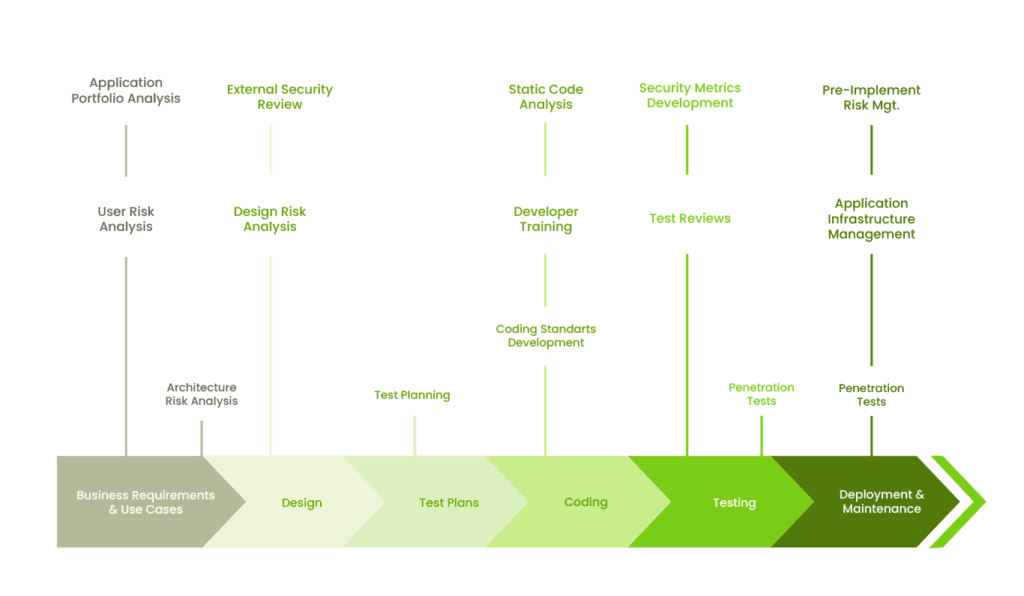

Na każdym etapie, aby promować bezpieczeństwo SDLC, istnieje inny zestaw narzędzi. Poniżej znajduje się zestawienie niektórych z różnych testów i analiz wykorzystywanych przez inżynierów oprogramowania podczas tworzenia oprogramowania. W następnej sekcji przedstawię krótkie zestawienie głównych obszarów.

Fazy bezpiecznego SDLC: Przegląd i kluczowe działania

Aby ułatwić zrozumienie, skupię się na trzech głównych etapach: architekturze i projektowaniu, kodowaniu i wdrażaniu. Na każdym etapie nacisk na bezpieczeństwo zmienia się, przyjrzyjmy się bliżej, jak to działa w praktyce.

Rola analizy architektury we wdrażaniu bezpiecznego podejścia SDLC

Wdrożenie bezpiecznego podejścia SDLC rozpoczyna się od analizy architektury w fazie projektowania. Obejmuje to ocenę projektu systemu i identyfikację luk w zabezpieczeniach. Ważne jest, aby poświęcić czas na zadawanie właścicielowi produktu pytań dotyczących produktu końcowego.

Czy jest to system wewnętrzny, czy będzie wystawiony na działanie Internetu? Jakie role użytkowników będą korzystać z systemu? Gdzie system zostanie wdrożony? W chmurze czy w firmie?

Analizując architekturę na wczesnym etapie, programiści mogą wyeliminować wady i słabości, integrując bezpieczeństwo z podstawą oprogramowania.

Znaczenie przeprowadzania przeglądów kodu pod kątem bezpieczeństwa

Przeprowadzanie przeglądów kodu podczas kodowania i tworzenia ma kluczowe znaczenie dla bezpieczeństwa. Doświadczeni liderzy techniczni badają kod źródłowy, aby zidentyfikować i naprawić luki w zabezpieczeniach, takie jak niewłaściwa walidacja danych wejściowych, słabe szyfrowanie i niezabezpieczone zapytania do bazy danych. Regularne przeglądy kodu promują dobre praktyki kodowania i poprawiają jakość oprogramowania.

Korzystanie ze zintegrowanych środowisk programistycznych (IDE) również pomaga zwiększyć bezpieczeństwo. Zasadniczo IDE działa jako towarzysz dla programistów, upraszczając proces kodowania i zwiększając produktywność. Korzystając z wtyczek wspierających, takich jak Sonar, SonarLint, FindBugs i PMD, programiści mogą automatycznie sprawdzać kod pod kątem słabych punktów.

Zrozumienie testów penetracyjnych i etycznego hakowania

Testy penetracyjne lub etyczny hacking są niezbędne w bezpiecznym podejściu SDLC . Symulują one rzeczywiste ataki cybernetyczne w celu oceny systemu. Aktywnie wykorzystując środki bezpieczeństwa, inżynierowie mogą zidentyfikować punkty wejścia dla atakujących i wzmocnić swoją obronę przed wydaniem oprogramowania.

Ważne jest, aby podczas testów uwzględnić 10 najważniejszych ataków OWASP i wybrać odpowiednie narzędzia do weryfikacji. Ataki te są jak notoryczni wichrzyciele świata cyberbezpieczeństwa. Bycie na bieżąco z najnowszymi 10 lukami OWASP i korzystanie z odpowiednich narzędzi do weryfikacji i testowania naszych systemów zapewnia większe bezpieczeństwo.

Jakie korzyści przyniesie to Twojemu projektowi?

Niektóre z korzyści tego podejścia są następujące:

Blokowanie luk w zabezpieczeniach: Zmiana procesów oprogramowania w celu zwiększenia bezpieczeństwa

Jest jednak więcej do omówienia w kwestii bezpieczeństwa w tworzeniu oprogramowania. Jeśli aplikacja ma do czynienia z wrażliwymi informacjami, można dostosować proces dostarczania oprogramowania. Chciałbym poświęcić trochę czasu, aby przejść przez różne etapy i opisać, w jaki sposób inżynierowie oprogramowania promują dodatkowe bezpieczeństwo.

1. Bezpieczeństwo w fazie wykrywania

W początkowej fazie rozwoju priorytetowo traktujemy zbieranie wymagań dotyczących nowych funkcji od wielu interesariuszy. Kluczowe jest dokładne rozważenie kwestii bezpieczeństwa podczas zbierania wymagań funkcjonalnych dla nadchodzącej wersji. Oto przykład:

Wymaganie funkcjonalne: użytkownik musi mieć możliwość zweryfikowania swoich danych kontaktowych przed odnowieniem członkostwa.

Względy bezpieczeństwa: użytkownicy powinni być w stanie zobaczyć tylko swoje dane kontaktowe i nikogo innego. Dodatkowo, backend API powinien pobierać żądane dane od zalogowanego użytkownika za pomocą danych OAuth/JWT.

Krótko mówiąc, każda funkcja ma listę kwestii związanych z bezpieczeństwem.

2. Bezpieczeństwo w fazie projektowania

W fazie projektowania funkcje są przekładane na to, jak będą wyglądać w aplikacji. Ponownie, dla każdego wymagania funkcjonalnego istnieje kwestia bezpieczeństwa. Jednak na tym etapie projekty funkcjonalne zazwyczaj opisują, co powinno się wydarzyć, podczas gdy kwestie bezpieczeństwa zwykle koncentrują się na tym, co nie powinno. Poniżej znajduje się przykład:

Projekt funkcjonalny: strona powinna pobrać imię i nazwisko, adres e-mail, telefon i adres użytkownika z tabeli CUSTOMER_INFO w bazie danych i wyświetlić je na ekranie.

Względy bezpieczeństwa: przed pobraniem informacji z bazy danych musimy sprawdzić, czy użytkownik posiada ważny token sesji. W przypadku jego braku, użytkownik powinien zostać przekierowany na stronę logowania.

3. Bezpieczeństwo w fazie rozwoju

Jeśli chodzi o rozwój, uwaga przenosi się na kod. To, jak dobrze napisany jest kod, będzie miało wpływ na bezpieczeństwo. Tutaj kluczowa jest praca zgodnie z wytycznymi dotyczącymi kodowania. Istnieją również regularne przeglądy kodu, ręczne i automatyczne, które sprawdzają, czy wytyczne były przestrzegane.

Oto kilka przykładów wytycznych dotyczących bezpiecznego kodowania:

Aplikacje mogą wykorzystywać istniejące darmowe komponenty open-source do szybkiego dodawania nowych funkcji. Większość wdrożonych aplikacji opiera się na tych komponentach. Aby zapewnić ich bezpieczeństwo, programiści używają narzędzi Software Composition Analysis (SCA) do sprawdzania błędów.

4. Zwinne zarządzanie i jego wpływ

Korzystanie z Agile oznacza, że tworzenie oprogramowania jest bardziej elastyczne i działa w krótkim okresie produkcji znanym jako sprint, zwykle dwa tygodnie. W zwinnym tworzeniu oprogramowania kroki bezpieczeństwa są powtarzane w trakcie całego procesu, wraz z różnymi iteracjami produktu. Mogą jednak istnieć dedykowane sprinty bezpieczeństwa, które koncentrują się wyłącznie na kwestiach bezpieczeństwa, oprócz regularnych sprintów.

5. Bezpieczeństwo w fazie weryfikacji

Podczas fazy weryfikacji aplikacje przechodzą testy, aby upewnić się, że są zgodne z początkowym projektem. Jest to idealna okazja do włączenia zautomatyzowanych testów bezpieczeństwa przy użyciu różnych technologii. Aplikacja jest wdrażana tylko wtedy, gdy testy zakończą się pomyślnie. Faza ta często obejmuje zautomatyzowane narzędzia, takie jak potoki CI/CD, do zarządzania procesami weryfikacji i wydawania.

Weryfikacja może obejmować:

6. Bezpieczeństwo podczas wydania i konserwacji

Praca nie kończy się po wydaniu aplikacji. Luki mogą zostać odkryte nawet po wydaniu, zarówno w kodzie napisanym przez programistów, jak i w bazowych komponentach open-source. Odkrycia te często prowadzą do wzrostu liczby luk typu "zero-day", które wcześniej były nieznane.

Zespół programistów musi załatać te luki, co czasami wymaga znaczących zmian w funkcjonalności aplikacji. Ponadto luki w zabezpieczeniach mogą być również identyfikowane za pomocą zewnętrznych testów penetracyjnych lub programów "bug bounty". Ważne jest, aby zaplanować i rozwiązać te problemy produkcyjne w przyszłych wydaniach.

Bezpieczny SDLC - dlaczego bezpieczeństwo oprogramowania ma znaczenie

Zabezpieczenie aplikacji ma kluczowe znaczenie w dzisiejszym cyfrowym krajobrazie. W całym cyklu życia oprogramowania (SDLC) bezpieczeństwo jest zintegrowane na każdym etapie, aby zapewnić silną ochronę. Analiza architektury, przeprowadzanie przeglądów kodu i wykonywanie testów penetracyjnych identyfikuje i proaktywnie eliminuje luki w zabezpieczeniach. Takie podejście zwiększa bezpieczeństwo oprogramowania, wcześnie wykrywa wady projektowe, zmniejsza koszty i minimalizuje ryzyko biznesowe.